Έχουν προκύψει νέες λεπτομέρειες σχετικά με μια καμπάνια phishing που στοχεύει προγραμματιστές επεκτάσεων προγράμματος περιήγησης Chrome, η οποία οδήγησε στον συμβιβασμό τουλάχιστον τριάντα πέντε επεκτάσεων για την εισαγωγή κώδικα κλοπής δεδομένων, συμπεριλαμβανομένων εκείνων από την εταιρεία κυβερνοασφάλειας Cyberhaven.

Αν και οι αρχικές αναφορές επικεντρώθηκαν στην επέκταση της Cyberhaven που εστιάζει στην ασφάλεια, οι μεταγενέστερες έρευνες αποκάλυψαν ότι ο ίδιος κώδικας είχε εισαχθεί τουλάχιστον σε 35 επεκτάσεις χρησιμοποιείται συλλογικά από περίπου 2.600.000 άτομα.

Από αναφορές στο LinkedIn και Ομάδες Google από στοχευμένους προγραμματιστές, η τελευταία καμπάνια ξεκίνησε γύρω στις 5 Δεκεμβρίου 2024. Ωστόσο, παλαιότεροι υποτομείς εντολών και ελέγχου που εντοπίστηκαν από το BleepingComputer υπήρχαν ήδη από τον Μάρτιο του 2024.

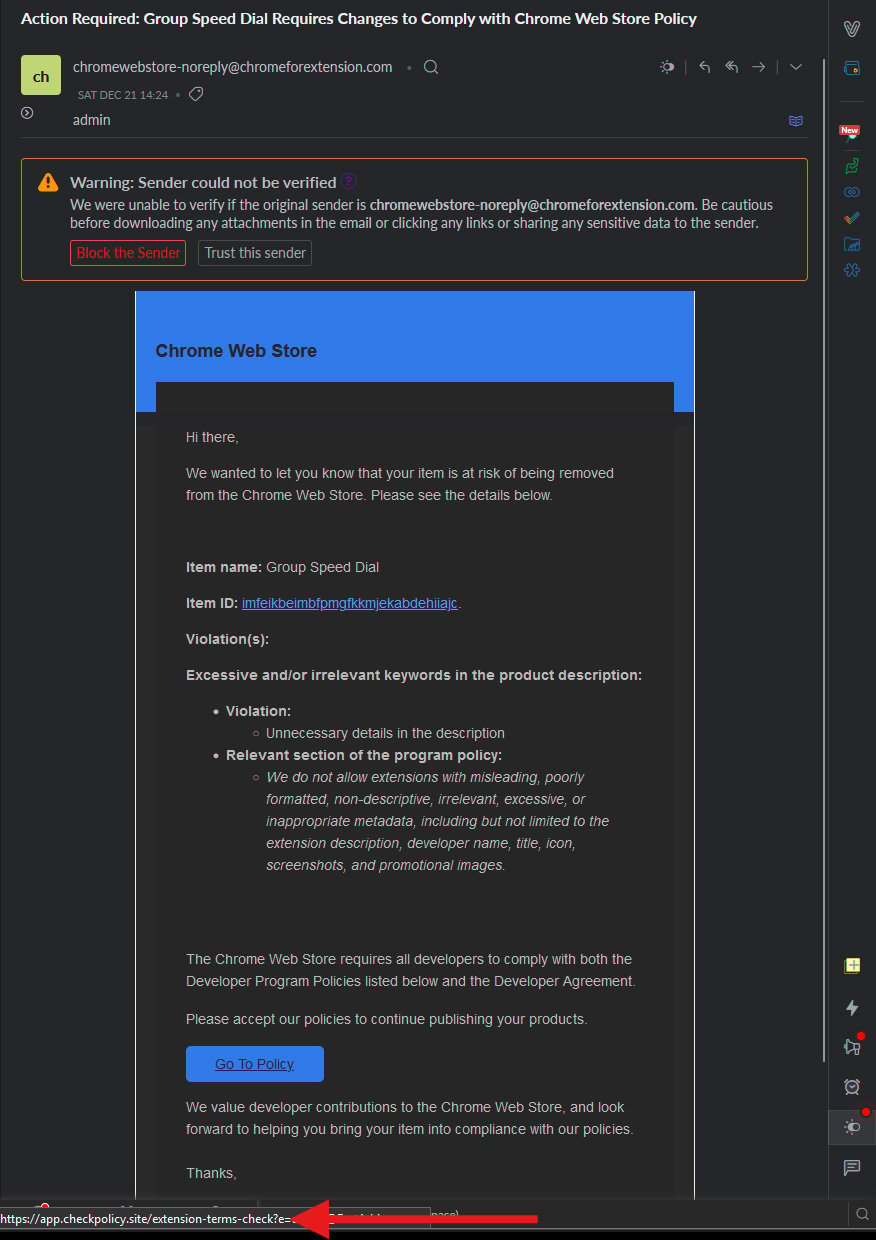

“Ήθελα απλώς να ειδοποιήσω τους ανθρώπους για ένα πιο εξελιγμένο μήνυμα ηλεκτρονικού “ψαρέματος” από το συνηθισμένο ότι λάβαμε ότι δηλώνει παραβίαση της πολιτικής της Επέκτασης Chrome της φόρμας: “Περιττές λεπτομέρειες στην περιγραφή”», αναφέρει η ανάρτηση στην ομάδα της Επέκτασης Chromium της Ομάδας Google.

“Ο σύνδεσμος σε αυτό το μήνυμα ηλεκτρονικού ταχυδρομείου μοιάζει με το webstore, αλλά πηγαίνει σε έναν ιστότοπο ηλεκτρονικού “ψαρέματος” που θα προσπαθήσει να πάρει τον έλεγχο της επέκτασής σας στο chrome και πιθανότατα να την ενημερώσει με κακόβουλο λογισμικό.”

Μια παραπλανητική αλυσίδα επίθεσης OAuth

Η επίθεση ξεκινά με ένα μήνυμα ηλεκτρονικού ψαρέματος που αποστέλλεται στους προγραμματιστές επεκτάσεων του Chrome απευθείας ή μέσω ενός ηλεκτρονικού ταχυδρομείου υποστήριξης που σχετίζεται με το όνομα τομέα τους.

Από μηνύματα ηλεκτρονικού ταχυδρομείου που προβλήθηκαν από το BleepingComputer, οι ακόλουθοι τομείς χρησιμοποιήθηκαν σε αυτήν την καμπάνια για την αποστολή των μηνυμάτων ηλεκτρονικού ψαρέματος:

supportchromestore.com

forextensions.com

chromeforextension.com

Το ηλεκτρονικό μήνυμα ηλεκτρονικού ψαρέματος, το οποίο φαίνεται σαν να προέρχεται από την Google, ισχυρίζεται ότι η επέκταση παραβιάζει τις πολιτικές του Chrome Web Store και κινδυνεύει να καταργηθεί.

“Δεν επιτρέπουμε επεκτάσεις με παραπλανητικά, κακής μορφής, μη περιγραφικά, άσχετα, υπερβολικά ή ακατάλληλα μεταδεδομένα, συμπεριλαμβανομένων, ενδεικτικά, της περιγραφής της επέκτασης, του ονόματος προγραμματιστή, του τίτλου, του εικονιδίου, των στιγμιότυπων οθόνης και των διαφημιστικών εικόνων”, αναφέρεται στο phishing e-mail.

Συγκεκριμένα, ο προγραμματιστής της επέκτασης πιστεύει ότι η περιγραφή του λογισμικού του περιέχει παραπλανητικές πληροφορίες και πρέπει να συμφωνήσει με τις πολιτικές του Chrome Web Store.

Πηγή: Ομάδες Google

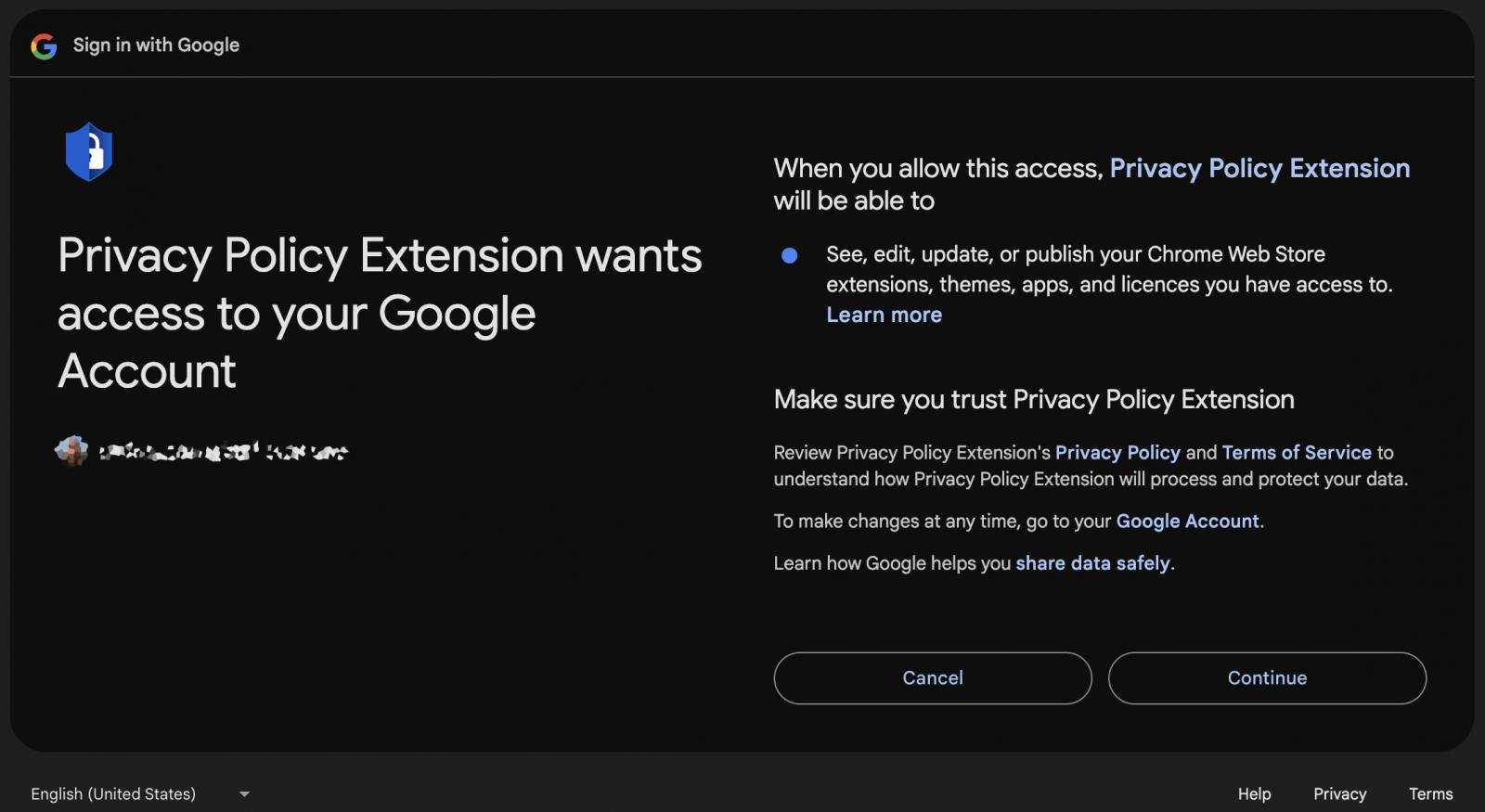

Εάν ο προγραμματιστής κάνει κλικ στο ενσωματωμένο κουμπί “Μετάβαση στην πολιτική” σε μια προσπάθεια να κατανοήσει ποιους κανόνες έχουν παραβιάσει, μεταφέρεται σε μια νόμιμη σελίδα σύνδεσης στον τομέα της Google για μια κακόβουλη εφαρμογή OAuth.

Η σελίδα αποτελεί μέρος της τυπικής ροής εξουσιοδοτήσεων της Google, σχεδιασμένη για την ασφαλή χορήγηση αδειών σε εφαρμογές τρίτων για πρόσβαση σε συγκεκριμένους πόρους λογαριασμού Google.

Πηγή: Cyberhaven

Σε αυτήν την πλατφόρμα, ο εισβολέας φιλοξένησε μια κακόβουλη εφαρμογή OAuth με το όνομα “Επέκταση Πολιτικής Απορρήτου” που ζητούσε από το θύμα να χορηγήσει άδεια διαχείρισης επεκτάσεων του Chrome Web Store μέσω του λογαριασμού του.

“Όταν επιτρέπετε αυτήν την πρόσβαση, η Επέκταση Πολιτικής Απορρήτου θα μπορεί: Να βλέπει, να επεξεργάζεται, να ενημερώνει ή να δημοσιεύει τις επεκτάσεις, τα θέματα, τις εφαρμογές και τις άδειες χρήσης του Chrome Web Store στις οποίες έχετε πρόσβαση”, αναφέρεται στη σελίδα εξουσιοδότησης του OAuth.

Πηγή: Cyberhaven

Ο έλεγχος ταυτότητας πολλαπλών παραγόντων δεν βοήθησε στην προστασία του λογαριασμού, καθώς δεν απαιτούνται άμεσες εγκρίσεις στις ροές εξουσιοδότησης OAuth και η διαδικασία προϋποθέτει ότι ο χρήστης κατανοεί πλήρως το εύρος των αδειών που εκχωρεί.

“Ο υπάλληλος ακολούθησε την τυπική ροή και κατά λάθος εξουσιοδότησε αυτήν την κακόβουλη εφαρμογή τρίτου μέρους.” εξηγεί η Cyberhaven σε μια μεταθανάτια εγγραφή.

“Ο υπάλληλος είχε ενεργοποιημένη την Προηγμένη προστασία Google και είχε MFA που κάλυπτε τον λογαριασμό του. Ο υπάλληλος δεν έλαβε μήνυμα MFA. Τα διαπιστευτήρια Google του υπαλλήλου δεν παραβιάστηκαν.”

Μόλις οι φορείς της απειλής απέκτησαν πρόσβαση στον λογαριασμό του προγραμματιστή της επέκτασης, τροποποίησαν την επέκταση για να συμπεριλάβει δύο κακόβουλα αρχεία, συγκεκριμένα τα ‘worker.js’ και ‘content.js’, τα οποία περιείχαν κώδικα για την κλοπή δεδομένων από λογαριασμούς Facebook.

Η επέκταση που παραβιάστηκε δημοσιεύτηκε στη συνέχεια ως “νέα” έκδοση στο Chrome Web Store.

Ενώ το Extension Total παρακολουθεί τριάντα πέντε επεκτάσεις επηρεασμένοι από αυτήν την εκστρατεία ψαρέματος, οι ΔΟΕ από την επίθεση υποδεικνύουν ότι στοχοποιήθηκαν πολύ μεγαλύτερος αριθμός.

Σύμφωνα με VirusTotalοι φορείς απειλών προκαταχώρισαν τομείς για στοχευμένες επεκτάσεις, ακόμα κι αν δεν έπεσαν στην επίθεση.

Ενώ οι περισσότεροι τομείς δημιουργήθηκαν τον Νοέμβριο και τον Δεκέμβριο, η BleepingComputer διαπίστωσε ότι οι φορείς απειλών δοκίμαζαν αυτήν την επίθεση τον Μάρτιο του 2024.

Πηγή: BleepingComputer

Στόχευση επαγγελματικών λογαριασμών στο Facebook

Η ανάλυση των παραβιασμένων μηχανών έδειξε ότι οι επιτιθέμενοι κυνηγούσαν τους λογαριασμούς Facebook των χρηστών των δηλητηριασμένων επεκτάσεων.

Συγκεκριμένα, ο κώδικας κλοπής δεδομένων επιχείρησε να αρπάξει το αναγνωριστικό Facebook του χρήστη, το διακριτικό πρόσβασης, τις πληροφορίες λογαριασμού, τις πληροφορίες λογαριασμού διαφημίσεων και τους επαγγελματικούς λογαριασμούς του χρήστη.

Πηγή: Cyberhaven

Επιπλέον, ο κακόβουλος κώδικας πρόσθεσε ένα πρόγραμμα ακρόασης συμβάντων με κλικ του ποντικιού ειδικά για τις αλληλεπιδράσεις του θύματος στο Facebook.com, αναζητώντας εικόνες κωδικού QR που σχετίζονται με τον έλεγχο ταυτότητας δύο παραγόντων της πλατφόρμας ή τους μηχανισμούς CAPTCHA.

Αυτό είχε ως στόχο να παρακάμψει τις προστασίες 2FA στον λογαριασμό Facebook και να επιτρέψει στους παράγοντες της απειλής να τον κλέψουν.

Οι κλεμμένες πληροφορίες θα συσκευάζονται μαζί με τα cookie του Facebook, τη συμβολοσειρά παράγοντα χρήστη, το Facebook ID και τα συμβάντα κλικ του ποντικιού και θα διοχετεύονται στον διακομιστή εντολών και ελέγχου του εισβολέα (C2).

Οι φορείς απειλών στοχεύουν επιχειρηματικούς λογαριασμούς στο Facebook μέσω διαφόρων οδών επίθεσης για να πραγματοποιήσουν άμεσες πληρωμές από την πίστωση του θύματος στον λογαριασμό τους, να εκτελέσουν καμπάνιες παραπληροφόρησης ή phishing στην πλατφόρμα κοινωνικών μέσων ή να δημιουργήσουν έσοδα από την πρόσβασή τους πουλώντας το σε άλλους.

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια: Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση; Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο. Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.