Μια νέα παραλλαγή του Mirai που βασίζεται στο Mirai Malware Aquabot έχει παρατηρηθεί ενεργά εκμεταλλευόμενη το CVE-2024-41710, μια ευπάθεια έγχυσης εντολών στα τηλέφωνα Mitel SIP.

Η δραστηριότητα ανακαλύφθηκε από την ομάδα πληροφοριών και απάντησης ασφαλείας της Akamai (SIRT), ο οποίος αναφέρει ότι αυτή είναι η τρίτη παραλλαγή του Aquabot που πέφτει κάτω από το ραντάρ τους.

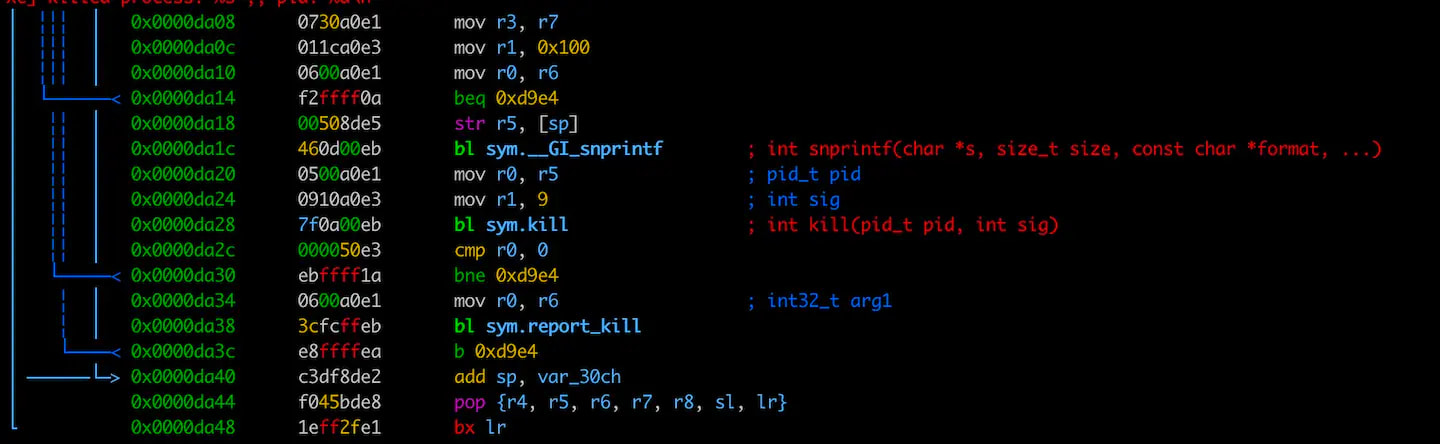

Η οικογένεια κακόβουλου λογισμικού εισήχθη το 2023 και μια δεύτερη έκδοση που πρόσθεσε μηχανισμούς επιμονής κυκλοφόρησε αργότερα. Η τρίτη παραλλαγή, ‘aquabotv3’, εισήγαγε ένα σύστημα που ανιχνεύει σήματα τερματισμού και στέλνει τις πληροφορίες στον διακομιστή εντολών και ελέγχου (C2).

Ο Akamai σχολιάζει ότι ο μηχανισμός του Aquabotv3 για την αναφορά των προσπαθειών Kill είναι ασυνήθιστο για botnets και μπορεί να έχει προστεθεί για να δώσει στους φορείς εκμετάλλευσης καλύτερη παρακολούθηση.

Πηγή: Akamai

Στόχευση των τηλεφώνων Mitel

Το CVE-2024-41710 είναι ένα ελάττωμα έγχυσης εντολών που επηρεάζει τη σειρά Mitel 6800, τη σειρά 6900 και τα τηλέφωνα SIP 6900W, που χρησιμοποιούνται συνήθως σε εταιρικά γραφεία, επιχειρήσεις, κυβερνητικές υπηρεσίες, νοσοκομεία, εκπαιδευτικά ινστιτούτα, ξενοδοχεία και χρηματοπιστωτικά ιδρύματα.

Πρόκειται για ένα ελάττωμα μεσαίας κατάστασης που επιτρέπει σε έναν πιστοποιημένο επιτιθέμενο με τα προνόμια διαχειριστή να διεξάγει μια επίθεση έγχυσης επιχειρήματος λόγω ανεπαρκούς εξυγίανσης παραμέτρων κατά τη διάρκεια της διαδικασίας εκκίνησης, με αποτέλεσμα την αυθαίρετη εκτέλεση εντολών.

Οι διορθώσεις του Mitel κυκλοφόρησαν και ένα συμβουλευτική ασφάλεια Σχετικά με αυτό το ελάττωμα στις 17 Ιουλίου 2024, προτρέποντας τους χρήστες να αναβαθμίσουν. Δύο εβδομάδες αργότερα, ο ερευνητής ασφαλείας Kyle Burns δημοσίευσε μια απόδειξη της έννοιας (POC) στο Github.

Η χρήση του AquabotV3 αυτού του POC για την εκμετάλλευση CVE-2024-41710 στις επιθέσεις είναι η πρώτη τεκμηριωμένη περίπτωση αξιοποίησης αυτής της ευπάθειας.

“Το Akamai Sirt ανίχνευσε τις προσπάθειες εκμετάλλευσης που στοχεύουν σε αυτή την ευπάθεια μέσω του παγκόσμιου δικτύου μας Honeypots στις αρχές Ιανουαρίου 2025 χρησιμοποιώντας ένα ωφέλιμο φορτίο σχεδόν ταυτόσημο με το POC”. εξηγεί οι ερευνητές.

Το γεγονός ότι οι επιθέσεις απαιτούν έλεγχο ταυτότητας υποδεικνύει ότι το botnet κακόβουλο λογισμικού χρησιμοποιεί βίαιη προβολή για να αποκτήσει αρχική πρόσβαση.

Οι επιτιθέμενοι κατασκευάζουν ένα αίτημα HTTP που στοχεύει στο ευάλωτο τελικό σημείο 8021XSupport.html, υπεύθυνος για τις ρυθμίσεις ταυτότητας 802.1x σε τηλέφωνα Mitel SIP.

Η εφαρμογή επεξεργάζεται ακατάλληλα την είσοδο του χρήστη, επιτρέποντας την εισαγωγή δεδομένων δυσμορφίας στην τοπική διαμόρφωση του τηλεφώνου (/nvdata/etc/local.cfg).

Μέσω της έγχυσης χαρακτήρων που τελειώνουν τη γραμμή ( %dt → %0d), οι επιτιθέμενοι επιτυγχάνουν χειρισμό του τρόπου με τον οποίο το αρχείο διαμόρφωσης αναλύεται κατά τη διάρκεια της εκκίνησης της συσκευής για να εκτελέσει ένα σενάριο απομακρυσμένου κελύφους (bin.sh) από το διακομιστή τους.

Αυτό το σενάριο κατεβάζει και εγκαθιστά ένα ωφέλιμο φορτίο Aquabot για την καθορισμένη αρχιτεκτονική (X86, ARM, MIPS κ.λπ.), θέτει τα δικαιώματα εκτέλεσης χρησιμοποιώντας το «CHMOD 777» και στη συνέχεια καθαρίζει τυχόν ίχνη.

Δραστηριότητα aquabotv3

Μόλις εξασφαλιστεί η επιμονή, το AquabotV3 συνδέεται με το C2 μέσω του TCP για να λαμβάνει οδηγίες, εντολές επίθεσης, ενημερώσεις ή πρόσθετα ωφέλιμα φορτία.

Στη συνέχεια, προσπαθεί να εξαπλωθεί σε άλλες συσκευές IoT χρησιμοποιώντας το Mitel Exploit, CVE-2018-17532 (TP-Link), CVE-2023-26801 (IoT Firmware RCE), CVE-2022-31137 (Web App RCE), Linksys E Ε. -Series RCE, Hadoop Yarn και CVE-2018-10562 / CVE-2018-10561 (Bugs Dasan Router).

Το κακόβουλο λογισμικό προσπαθεί επίσης να προεπιλεγεί βίαιη δύναμη ή τα αδύναμα διαπιστευτήρια SSH/Telnet να εξαπλωθούν σε ανεπαρκώς εξασφαλισμένες συσκευές στο ίδιο δίκτυο.

Ο στόχος του Aquabotv3 είναι να προσελκύσει συσκευές σχετικά με την άρνηση της υπηρεσίας διανομής (DDOS) και να τις χρησιμοποιήσει για να πραγματοποιήσει TCP SYN, TCP ACK, UDP, GRE IP και επιθέσεις εφαρμογής-στρώματος.

Ο χειριστής του Botnet διαφημίζει τις δυνατότητές του DDoS στο τηλεγράφημα με τα ονόματα CursInq Firewall, The Eye Services και The Eye Botnet, παρουσιάζοντάς το ως εργαλείο δοκιμών για τα μέτρα μετριασμού του DDOS.

Η Akamai έχει απαριθμήσει τους δείκτες συμβιβασμού (IOC) που σχετίζονται με το Aquabotv3, καθώς και τους κανόνες Snort και Yara για την ανίχνευση του κακόβουλου λογισμικού, στο κάτω μέρος της έκθεσής του.

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια: Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση; Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο. Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.